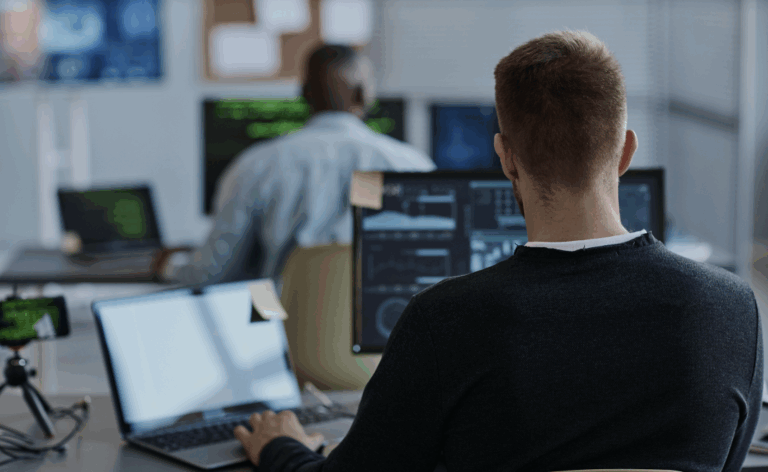

Su consultoría estratégica de seguridad.

Para las empresas que desean preparar su arquitectura de seguridad para el futuro y minimizar los riesgos cibernéticos de forma selectiva, ofrecemos análisis de seguridad en profundidad, consultoría de arquitectura de confianza cero y estrategias orientadas al cumplimiento: para infraestructuras resistentes, seguridad en la nube superior y gobernanza de TI conforme a la ley mediante consultoría de seguridad profesional.

La ciberseguridad necesita estrategia. Y asesoramiento que exponga las vulnerabilidades críticas.

Cuando la seguridad informática se convierte en un factor de riesgo, rara vez se debe a la falta de tecnología, sino más bien a la distribución de los sistemas, la evolución de las estructuras y la falta de control estratégico. Muchas empresas sólo protegen de forma selectiva y pierden de vista el panorama general: ¿Qué activos merece realmente la pena proteger? ¿Qué riesgos son reales? ¿Y cómo puede aplicarse el cumplimiento de forma técnicamente sostenible?

Responsabilidades poco claras, elevados costes de auditoría y medidas incoherentes conducen a lagunas de seguridad, puntos de ataque ideales para ciberataques con consecuencias masivas para las operaciones, los datos y la reputación. CONVOTIS Security Consulting cierra esta brecha con análisis en profundidad, consultoría de arquitectura estratégica y claridad normativa.

Conocimientos que protegen: para sistemas más resistentes y menos superficies de ataque.

- Evaluaciones de seguridad de conformidad con ISO/IEC 27001, BSI IT-Grundschutz

- Comprobaciones de disponibilidad de confianza cero y consultoría de arquitectura

- Gestión de vulnerabilidades y pruebas de penetración para aplicaciones web, API y redes

- Auditorías de seguridad en la nube para Microsoft 365, Azure, AWS y arquitecturas de nube soberana

- Revisiones de la arquitectura de seguridad para entornos de TI híbridos

- Talleres sobre gobernanza, riesgos y cumplimiento (incluidos NIS2, DORA, TISAX, GDPR)

- Experiencia en herramientas: Nessus, Burp Suite, OpenVAS, Microsoft Defender, Microsoft Sentinel

- Integración metódica en los procesos informáticos existentes (por ejemplo, ITIL, TOGAF, controles CIS)

- Estrategia de gestión de identidades y accesos (IAM)

¿Cuáles son las ventajas concretas?

Más seguridad, prevención específica, menos riesgos cibernéticos.

Cómo te apoyamos.

Ofrecemos consultoría estratégica de seguridad para empresas que desean reorganizar su seguridad informática de forma integral: desde el análisis de riesgos y la confianza cero hasta la protección del cumplimiento conforme a NIS2, DORA e ISO 27001.

Nuestros enfoques de consultoría se adaptan individualmente a tu entorno informático y a tus objetivos empresariales, y combinan conocimientos técnicos con experiencia normativa. Ya se trate de evaluación de la seguridad en la nube, consultoría de arquitectura o modelo de gobernanza, creamos claridad, reducimos las superficies de ataque y hacemos que tu estrategia de seguridad sea implementable y auditable.

Como parte de nuestra consultoría de seguridad, empezamos con un análisis estructurado de la seguridad de su infraestructura informática, desde los sistemas locales hasta la nube. Identificamos vulnerabilidades en arquitecturas de red, sistemas operativos, API y conceptos de autorización. La evaluación de riesgos se basa en los escenarios de amenazas actuales, la criticidad empresarial y normas comunes como ISO 27001, CVSS y BSI IT-Grundschutz. El resultado: una puntuación de riesgos priorizada y comprensible que permite tomar decisiones bien fundadas y elaborar una estrategia de seguridad sólida.

En Consultoría de Seguridad, desarrollamos arquitecturas de Confianza Cero que se basan en el principio del mínimo privilegio y autentican y autorizan cada solicitud de forma independiente, independientemente de la ubicación de la red, el dispositivo o el rol del usuario. Evaluamos su infraestructura de acceso existente, comprobamos las fuentes de identidad, las autorizaciones basadas en roles, la confianza de los terminales y los modelos de acceso a la nube. El objetivo es una arquitectura de seguridad dinámica con segmentación granular, autenticación multifactor (MFA) de extremo a extremo y validación continua de los recursos sensibles. De este modo, creamos la base para una seguridad informática moderna y resistente en entornos híbridos.

Desarrollamos estructuras de gobernanza sostenibles, adaptadas al tamaño de la empresa, al perfil de riesgo y a los requisitos normativos. Como parte de nuestra consultoría de seguridad, analizamos las directrices de seguridad existentes, definimos modelos de funciones, implantamos procesos de control y le ayudamos a introducir un marco político coherente. Esto incluye directrices de acceso, políticas de uso aceptable, gestión de incidentes y conceptos de concienciación. El resultado es un modelo de gobernanza documentado y eficaz que combina de forma fiable tecnología, organización y responsabilidad.

En Consultoría de Seguridad desarrollamos estructuras de gobernanza sostenibles, adaptadas al tamaño de la empresa, al perfil de riesgo y a los requisitos normativos. Analizamos las directrices de seguridad existentes, definimos modelos de funciones, implantamos procesos de control y le apoyamos en la introducción de un marco político coherente. Esto incluye directrices de acceso, políticas de uso aceptable, gestión de incidentes y conceptos de formación para aumentar la concienciación. El resultado es un modelo de gobernanza documentado y eficaz que combina tecnología, organización y responsabilidad.

Apoyamos a tu organización en la preparación específica para auditorías internas o externas, desde ISO 27001 y TISAX hasta auditorías reglamentarias de conformidad con DORA o NIS2. Como parte de nuestra consultoría de seguridad, estructuramos las pruebas pertinentes, reforzamos la capacidad de documentación de su organización y elaboramos informes comprensibles para el CISO, el CIO y la dirección. Con resúmenes de riesgos, análisis de carencias y hojas de ruta, hacemos que tu seguridad informática sea gestionable y verificable, también de cara a inversores, socios o autoridades supervisoras.

La consultoría de seguridad no termina con el análisis, sino que traduce las conclusiones en acciones concretas. Desarrollamos hojas de ruta realistas para implantar tu estrategia de seguridad informática, priorizamos las medidas en función del riesgo, el esfuerzo y el impacto empresarial y las alineamos con sus recursos y objetivos. Las medidas van desde la gestión de derechos y la protección de la red hasta la introducción de controles seguros en la nube. Te ayudamos a implantar medidas técnicas y organizativas de forma estructurada, verificable, económica y conforme a la normativa.

Tu transformación informática empieza aquí.

Hablemos de tus objetivos.

Tanto si deseas defenderte de ataques selectivos, reorganizar tu seguridad informática o aplicar requisitos normativos como NIS2 y DORA, te apoyamos con consultoría estratégica de seguridad, una clara evaluación de riesgos y consultoría de arquitectura individual. Juntos crearemos una estructura de seguridad auditable y preparada para el futuro.

Profundiza en el tema.

Explora más recursos.

Comprender la confianza cero. Repensar la seguridad.

Desde el control de acceso hasta la estrategia de arquitectura, este artículo ofrece una visión general compacta de cómo la seguridad de confianza cero protege eficazmente las infraestructuras informáticas modernas.

Cómo protegen su arquitectura las interfaces seguras

Cómo protegen las empresas su entorno de API contra los ataques, para conseguir interfaces fiables y la máxima seguridad de los datos.

PREGUNTAS FRECUENTES

¿Tienes preguntas sobre la estrategia de seguridad adecuada?

En nuestras FAQ encontrará respuestas concisas a temas clave relacionados con la seguridad informática, el cumplimiento, el análisis de riesgos y la Confianza Cero.

¿Aún tienes preguntas?

La consultoría de seguridad es una consultoría estratégica de seguridad informática para empresas, centrada en la evaluación de riesgos, la arquitectura de seguridad, el cumplimiento y la gobernanza. Es relevante cuando es necesario abordar de forma estructurada los riesgos informáticos, la presión de las auditorías o las crecientes superficies de ataque, por ejemplo, al introducir Zero Trust, requisitos normativos como NIS2 o transformaciones en la nube.

La consultoría de seguridad incluye análisis de seguridad, evaluaciones de riesgos y vulnerabilidades, consultoría de arquitectura de confianza cero, evaluaciones de seguridad en la nube, estrategias de cumplimiento (por ejemplo, NIS2, DORA, ISO 27001), modelos de gobernanza y planificación de acciones. El objetivo es una estrategia de seguridad informática implementable que combine de forma segura la tecnología, la organización y la normativa, adaptada a su estructura corporativa.

La consultoría de seguridad crea la base para una seguridad informática resistente a las normativas, tanto desde el punto de vista técnico como organizativo. Revisamos tu situación de seguridad actual, evaluamos los controles existentes y desarrollamos una hoja de ruta para implantar NIS2, DORA, ISO 27001 o TISAX. Esto incluye estructuras de gobierno, directrices, pruebas y medidas específicas para la auditabilidad.

Un proyecto empieza con un análisis estructurado de la seguridad. A continuación se realiza una evaluación de riesgos, se organizan talleres sobre arquitectura, se comprueba el cumplimiento y se establece una hoja de ruta de medidas prioritarias. En función del objetivo, también prestamos apoyo en la preparación de auditorías, la elaboración de políticas o la implantación técnica.

Los costes dependen del alcance del proyecto, la complejidad del sistema y los requisitos de conformidad. Los paquetes básicos, como una comprobación rápida de la seguridad o una evaluación NIS2, ya se pueden calcular claramente. Para proyectos de mayor envergadura, como estrategias de seguridad completas, creamos una oferta personalizada y específica, adaptada a sus recursos y prioridades.