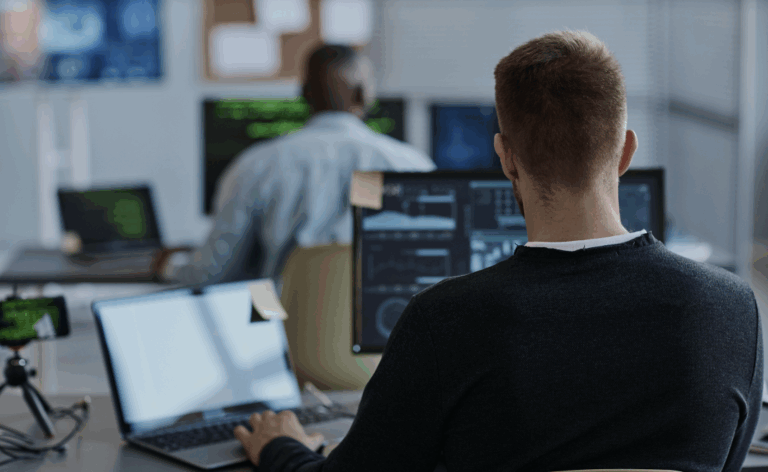

Operaciones de seguridad para la protección del sistema.

Para empresas que necesitan detectar ciberataques de forma fiable, responder automáticamente y proteger sus sistemas informáticos las 24 horas del día. Con detección y respuesta específicas, procesos SOC y supervisión de extremo a extremo, lo que permite reaccionar con rapidez, minimizar los daños y garantizar una protección constante durante las operaciones en curso.

La ciberseguridad requiere una respuesta rápida y una protección fiable en cualquier emergencia.

Cuando los ataques se hacen realidad, la prevención tradicional por sí sola no basta. Las operaciones de seguridad son esenciales para detectar a tiempo actividades sospechosas, responder automáticamente y contener eficazmente los incidentes de seguridad. Sin supervisión continua, detección de ataques y respuesta a incidentes, las organizaciones corren el riesgo de identificar las amenazas críticas demasiado tarde, o de no detectarlas en absoluto.

Los sistemas comprometidos, las violaciones de datos y el tiempo de inactividad operativa tienen graves consecuencias para la disponibilidad, la confianza y la continuidad del negocio. Sin una seguridad informática sólida, surgen peligrosas lagunas, tanto desde el punto de vista técnico como organizativo.

Con las operaciones de seguridad de CONVOTIS, detectamos las amenazas a tiempo, evitamos que se intensifiquen y protegemos las operaciones, 24 horas al día, 7 días a la semana, cuando más importa.

Tecnología que protege: para operaciones de seguridad ágiles y eficaces.

- Supervisión de la seguridad 24 horas al día, 7 días a la semana, mediante la detección de ataques basada en SIEM

- Integración de fuentes de registro externas e internas (red, nube, puntos finales)

- Priorización de alarmas, correlación y escalado automatizado

- Funcionamiento de estructuras SOC especializadas con manuales de respuesta a incidentes

- Asistencia con soluciones MDR (Managed Detection & Response)

- Experiencia en herramientas: Microsoft Sentinel, Splunk, Elastic Security, CrowdStrike

- Conexión opcional a plataformas SOAR para respuesta automatizada

- Documentación e informes de conformidad con las especificaciones ISO 27001, NIS2 y DORA

¿Cuáles son las ventajas concretas?

Mayor seguridad, mejores decisiones, menor riesgo.

Cómo te apoyamos.

Ofrecemos consultoría estratégica de seguridad para empresas que desean reorganizar su seguridad informática de forma integral: desde el análisis de riesgos y la confianza cero hasta la protección del cumplimiento conforme a NIS2, DORA e ISO 27001.

Nuestros enfoques de consultoría se adaptan individualmente a su entorno informático y a tus objetivos empresariales, y combinan conocimientos técnicos con experiencia normativa. Ya se trate de evaluación de la seguridad en la nube, consultoría de arquitectura o modelo de gobernanza, creamos claridad, reducimos las superficies de ataque y hacemos que tu estrategia de seguridad sea implementable y auditable.

Nuestro Centro de Operaciones de Seguridad (SOC) protege los entornos informáticos mediante la supervisión continua, el análisis inteligente de eventos y procedimientos de escalado definidos. Las plataformas SIEM agregan datos de registro de la nube, la red y los puntos finales, los correlacionan de forma inteligente y priorizan automáticamente las alertas. Esto permite la detección temprana de actividades sospechosas, con flujos de trabajo claros para la respuesta a incidentes, el análisis forense y las acciones posteriores al incidente. El resultado: mayor visibilidad, tiempos de respuesta más rápidos y seguridad operativa coherente.

Nuestros servicios MDR combinan la detección avanzada de amenazas con una respuesta inmediata y automatizada. Mediante sensores especializados, modelos de aprendizaje automático y filtrado de alertas, identificamos incidentes de seguridad reales y activamos contramedidas al instante. Las guías de actuación, las rutas de escalado y el análisis forense están totalmente integrados en el flujo de trabajo. El resultado: protección rápida contra ataques activos y minimización del impacto en situaciones críticas.

Con Endpoint Detection & Response (EDR), protegemos estaciones de trabajo, servidores y dispositivos móviles frente a ataques selectivos y exploits de día cero. Los análisis basados en el comportamiento detectan anomalías en una fase temprana, activan respuestas automáticas y aíslan los sistemas afectados. Las directivas gestionadas de forma centralizada, las guías de respuesta y los análisis forenses garantizan una protección completa de los puntos finales, totalmente integrada en las operaciones de seguridad y alineada con los requisitos de cumplimiento de normativas.

Protegemos su infraestructura web con protección DDoS, un cortafuegos de aplicaciones web (WAF) y supervisión proactiva. El tráfico se analiza continuamente, las solicitudes maliciosas se bloquean y los patrones peligrosos se neutralizan en tiempo real. Al mismo tiempo, garantizamos un acceso estable a sitios web, portales y API, incluso bajo cargas pesadas o ataques dirigidos. El resultado: una sólida seguridad de las aplicaciones sin pérdida de rendimiento.

Con IAM-as-a-Service, modelos de acceso basados en roles, SSO y MFA, garantizamos un acceso seguro a los sistemas de TI: centralizado, auditable y fácil de usar. Las identidades internas y externas se gestionan en todos los sistemas, con un control estricto de la asignación de derechos. El resultado: una gestión transparente del acceso y una reducción significativa del riesgo de cuentas comprometidas.

Nuestras soluciones de gestión de claves proporcionan un control centralizado de las claves criptográficas y los certificados digitales: seguro, auditable y de alta disponibilidad. Respaldamos el ciclo de vida completo de las claves, incluida la creación, la rotación, el control de acceso y la renovación automática. El resultado: datos protegidos de forma coherente, integridad para aplicaciones críticas y pleno cumplimiento de GDPR, ISO 27001 y DORA.

Al integrar las plataformas SOAR, orquestamos los procesos de seguridad y aceleramos la respuesta a las amenazas. Las guías, los motores de flujos de trabajo y las integraciones con sistemas de tickets permiten una automatización completa, desde la alerta hasta la corrección. El resultado: menos errores manuales, procesos estandarizados y aumentos cuantificables de la eficacia de las operaciones de seguridad.

Integramos fuentes de amenazas globales, analizamos los patrones de ataque actuales y proporcionamos información práctica para tu estrategia de seguridad. También preparamos informes de cumplimiento alineados con ISO 27001, NIS2 y DORA, adaptados a los equipos de TI, la dirección y los auditores. El resultado: mayor transparencia, conocimiento fundado de la situación y auditabilidad completa para las autoridades reguladoras.

Protegemos su infraestructura de VoIP y telecomunicaciones contra usos indebidos, escuchas y accesos no autorizados, mediante análisis de protocolos, controles de acceso y segmentación inteligente de la red. Los enlaces SIP y las comunicaciones basadas en IP se supervisan y protegen activamente. El resultado: una comunicación ininterrumpida y segura a todos los niveles.

Tu transformación informática empieza aquí.

Hablemos de tus objetivos.

Tanto si necesitas defenderte de ataques selectivos, reestructurar tu seguridad informática o cumplir requisitos normativos como NIS2 y DORA, te ayudamos con consultoría estratégica de seguridad, evaluaciones claras de riesgos y diseño de arquitecturas a medida. Juntos creamos un marco de seguridad totalmente auditable y preparado para el futuro.

Profundiza en el tema.

Explora más recursos.

Seguridad de confianza cero: El nuevo estándar para una TI segura

Desde el control de acceso hasta la estrategia de arquitectura: una visión concisa de cómo la seguridad de confianza cero protege las infraestructuras informáticas modernas.

Concienciación sobre seguridad

Factor de riesgo humano: ¿debilidad o baza de seguridad? Qué deben vigilar las empresas en su plantilla.

PREGUNTAS FRECUENTES

¿Tienes preguntas sobre la seguridad operativa de TI?

Nuestras preguntas frecuentes ofrecen respuestas concisas a temas clave como la detección de ataques, la respuesta a incidentes, SIEM, MDR, SOAR y la supervisión de la seguridad 24 horas al día, 7 días a la semana.

¿Aún tienes preguntas?

Las operaciones de seguridad se refieren a la parte operativa de la seguridad informática: la supervisión, detección y respuesta continuas a los ciberataques. A través de los centros de operaciones de seguridad (SOC), los sistemas SIEM, la inteligencia sobre amenazas y la respuesta automatizada ante incidentes, las infraestructuras informáticas se protegen activamente las 24 horas del día, con el objetivo de detectar los ataques en una fase temprana y minimizar los daños.

Un SOC recopila y analiza datos relevantes para la seguridad procedentes de fuentes como cortafuegos, endpoints, sistemas en la nube y componentes de red. Mediante un sistema SIEM, esta información se correlaciona en tiempo real, se prioriza y se escala automáticamente cuando es necesario. Los equipos de respuesta a incidentes del SOC evalúan las alertas, responden a las amenazas y documentan los incidentes de seguridad de forma totalmente auditable.

Los servicios MDR permiten a las organizaciones detectar y responder rápidamente incluso a ciberataques complejos, sin necesidad de mantener sus propios recursos de seguridad 24 horas al día, 7 días a la semana. Gracias a la detección automatizada de amenazas, los playbooks y el análisis forense, MDR garantiza una identificación eficaz de los ataques y una respuesta rápida. Para las empresas que no cuentan con un equipo de seguridad interno, MDR ofrece una solución escalable para mantener la seguridad operativa.

Un sistema SIEM (Security Information and Event Management) recopila y analiza los eventos de seguridad, detecta anomalías y genera alertas. SOAR (Security Orchestration, Automation, and Response) se basa en esto añadiendo capacidades de respuesta automatizada. Mientras que SIEM se centra en la detección, SOAR garantiza que las contramedidas estandarizadas se activen automáticamente y se documenten, por ejemplo, a través de guías o integraciones con sistemas de tickets.

La inteligencia sobre amenazas proporciona información contextualizada sobre patrones de ataque actuales, vulnerabilidades y amenazas globales. En las operaciones de seguridad, esta información ayuda a clasificar las alertas con mayor precisión, perfeccionar las capacidades de detección y activar contramedidas específicas. Combinada con los informes de cumplimiento (por ejemplo, ISO 27001, NIS2, DORA), proporciona una base sólida para la toma de decisiones informadas en la seguridad operativa de TI.